CTI Analysis: Oilrig

English

Executive Summary

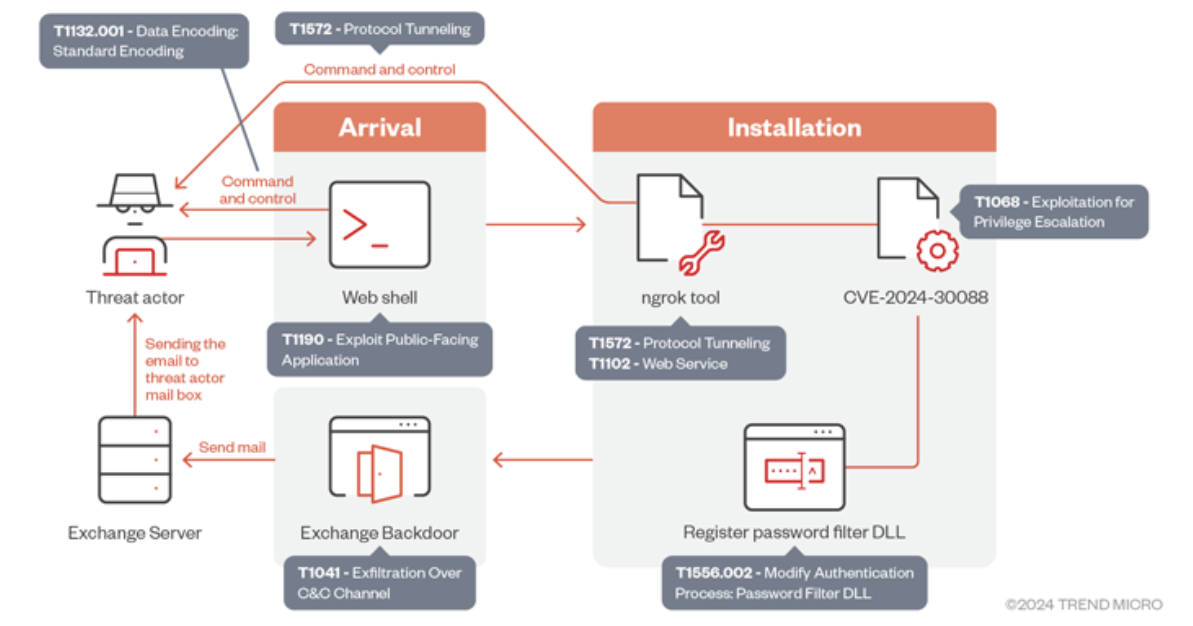

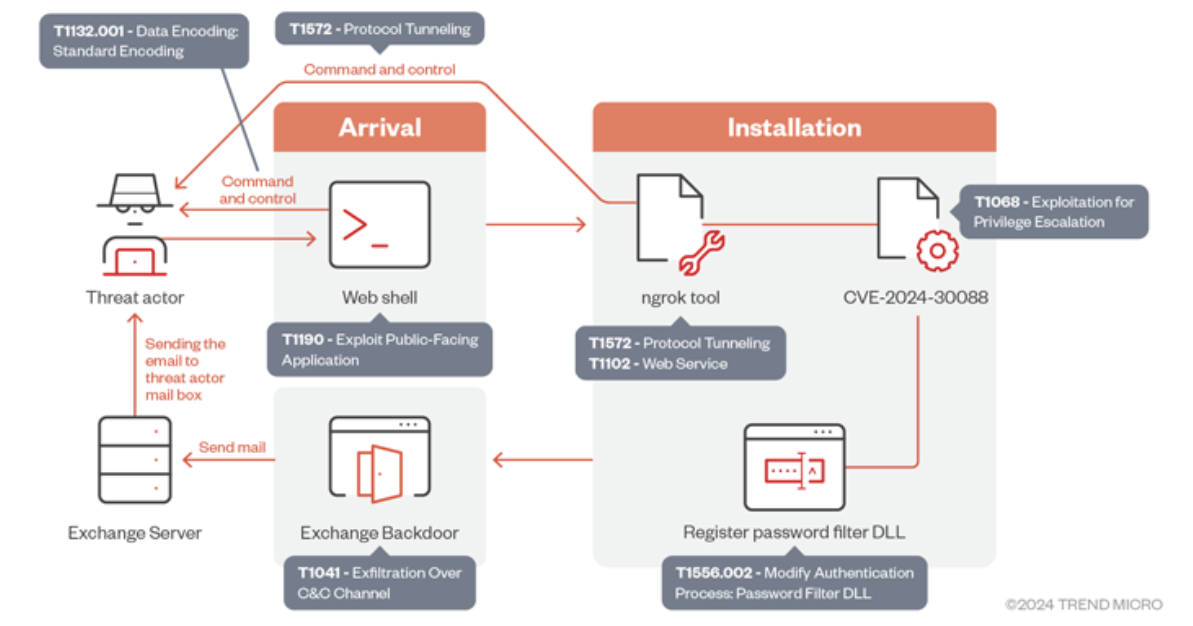

CVE-2024-30088 is a high-impact vulnerability recently leveraged by the hacking group APT34 (a.k.a. OilRig), a threat actor with ties to the Iranian government. This flaw allows privilege escalation within the Windows kernel, granting attackers administrative privileges on affected systems. The group has exploited this vulnerability to carry out espionage campaigns targeting government entities and critical infrastructure, especially in the Persian Gulf region and the United Arab Emirates. These attacks are part of a broader effort to establish persistent access and exfiltrate sensitive credentials by compromising Microsoft Exchange servers.

Affected Technologies

Key technologies impacted include Microsoft Windows operating systems, where the elevation of privilege flaw was discovered, and Microsoft Exchange servers, which have been targeted for credential harvesting. The threat actors utilize several methods, such as deploying web shells on vulnerable servers and employing the custom backdoor StealHook to extract data. Through exploitation of CVE-2024-30088, attackers can gain full control over affected systems, deploying additional tools like ngrok to maintain covert access.

Risk Assessment

The threat posed by this vulnerability is considered critical, as it enables full system takeover via privilege escalation. CVE-2024-30088 is rated as a high-severity issue due to its potential to allow execution of arbitrary code with system-level permissions.

Exploit Breakdown:

- Initial Access: OilRig deploys malicious code by exploiting the kernel vulnerability on unpatched systems running Microsoft Exchange. Phishing emails are commonly used to gain a foothold and elevate privileges.

- Exploit: By exploiting memory-related flaws in the Windows kernel, the attackers bypass security controls and execute arbitrary code, steal credentials, and inject malware.

- Post-Exploitation: Once control is gained, the group utilizes custom tools like STEALHOOK to remotely access systems, perform surveillance, and extract valuable data.

Mitigation Recommendations:

- Patch Deployment: Ensure that all systems are updated, including the patch for CVE-2024-30088.

- Network Segmentation: Keep sensitive systems and critical infrastructure isolated from general-purpose user networks.

- EDR Implementation: Use Endpoint Detection and Response tools to detect behaviors associated with privilege escalation and lateral movement.

- Application Whitelisting: Restrict the execution of unauthorized or unsigned applications to prevent DLL injection.

- Multi-Factor Authentication (MFA): Enforce MFA for all user accounts, especially for administrative and email access.

Useful Links

- https://nvd.nist.gov/vuln/detail/CVE-2024-30088

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-30088

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-30088

- https://attack.mitre.org/groups/G0049/

Italian

Executive Summary

La CVE-2024-30088 rappresenta una vulnerabilità critica recentemente sfruttata dal gruppo hacker APT34, conosciuto anche come OilRig, un’entità collegata al governo iraniano. Questa falla consente l’elevazione dei privilegi all’interno del kernel di Windows, permettendo agli attori malevoli di ottenere accesso amministrativo completo sui sistemi infetti. Il gruppo ha impiegato questo exploit per condurre operazioni di spionaggio mirate contro governi e infrastrutture critiche, con un focus particolare sul Golfo Persico e gli Emirati Arabi Uniti. Gli attacchi fanno parte di una campagna più ampia volta a stabilire un accesso persistente e a sottrarre credenziali sensibili tramite server Microsoft Exchange compromessi.

Tecnologie Coinvolte

Le principali tecnologie colpite comprendono i sistemi operativi Microsoft Windows (dove è stata rilevata la vulnerabilità di privilege escalation) e i server Microsoft Exchange, utilizzati come vettori per la raccolta di credenziali. I cyber criminali adottano diverse tecniche, tra cui l’installazione di web shell su server vulnerabili e l’uso della backdoor StealHook per esfiltrare informazioni. L’exploit legato alla CVE-2024-30088 permette agli attaccanti di ottenere pieno controllo sui sistemi compromessi, installando strumenti aggiuntivi come ngrok per garantire l’accesso e comunicare in maniera furtiva.

Livello di Rischio

Il livello di rischio associato a questa vulnerabilità è estremamente elevato, poiché consente il completo controllo del sistema compromesso. CVE-2024-30088 è classificata come vulnerabilità ad alta gravità poiché permette l’esecuzione di codice arbitrario con privilegi di sistema.

Dettagli dell’Exploit:

- Accesso Iniziale: OilRig distribuisce payload malevoli sfruttando la vulnerabilità del kernel di Windows, spesso in ambienti con Microsoft Exchange non aggiornato. Il vettore iniziale di compromissione è spesso rappresentato da campagne di phishing.

- Sfruttamento: La vulnerabilità consente di eludere i controlli sui privilegi attraverso exploit di memoria nel kernel, permettendo l’esecuzione di codice arbitrario e il furto di credenziali.

- Fase di Post-Exploitation: Dopo aver ottenuto privilegi elevati, OilRig impiega strumenti come STEALHOOK, una backdoor personalizzata che consente accesso remoto, ricognizione del sistema ed esfiltrazione di dati.

Misure di Mitigazione:

- Aggiornamento delle Patch: Applicare le ultime patch disponibili, incluso il fix per CVE-2024-30088.

- Segmentazione della Rete: Separare le infrastrutture critiche dalle reti utenti comuni.

- Soluzioni EDR (Endpoint Detection & Response): Adottare soluzioni EDR per rilevare comportamenti anomali associati all’escalation di privilegi e al movimento laterale.

- Whitelist delle Applicazioni: Limitare l’esecuzione di software non firmato per prevenire attacchi di tipo DLL Injection.

- Autenticazione a Più Fattori (MFA): Attivare la MFA per proteggere accessi sensibili, in particolare quelli legati a email e ruoli amministrativi.